Vijf belangrijke aspecten van Defender for Endpoint voor betere beveiliging

Wat voeg je nou toe met dit platform en waarom is dat van toegevoegde waarde?

Microsoft Defender for Endpoint is een heel breed platform dat ontworpen is om jouw apparaten te beveiligen. In deze blog duik ik in de unieke aspecten van Defender for Endpoint. Wat voeg je nou toe met dit platform en waarom is dat van toegevoegde waarde? Ik neem vijf aspecten met je door, waardoor je na het lezen van deze blog beter op de hoogte bent van Defender for Endpoint.

Geschreven door: Jacco Wildeman

#1 Attack Surface Reduction

Dit klinkt fantastisch, maar voor veel mensen is het vaak onduidelijk wat Attack Surface Reduction inhoudt. In het kort: het zorgt ervoor dat basiszaken die vaak openstaan, dicht gezet worden. Het gaat dan om standaard poorten, services en processen die openstaan en draaien. Met Attack Surface Reduction worden deze uitgeschakeld.

Nu denk je misschien; dat kan ik ook eenmalig zelf doen? Ja en nee. De toegevoegde waarde van Microsoft zit in het feit dat ze continu kijken wat er gebeurt in de wereld, waar er kwetsbaarheden worden gevonden. Daar maken ze Attack Surface Reduction baselines en beveiligingsadviezen voor. Dus als een poort, die nooit voor aanvallen gebruikt werd, opeens een risico vormt, wordt deze middels de voorgestelde baselines en security adviezen dichtgezet. Als computergebruiker merk je hier vaak weinig van, maar onder water gebeurt er veel om je systeem veilig te houden.

#2 Next Generation Protection

Het verschil ten opzichte van traditionele antivirussoftware ligt in het feit, dat het zich hier vooral richt op het gedrag en processen. Dit houdt in dat het niet meer (alleen) naar een database kijkt, waar de virussen met hun definities en eigenschappen instaan, om op te scannen, maar dat er gescanned wordt op vreemd/verdacht gedrag. Dit is extra interessant als je weet, dat afgelopen jaar bijna 46% van de gecompromitteerde systemen geen malware had.

#3 Vulnerability Management

Vulnerability Management gaat om het scannen van je apparaat op bekende kwetsbaarheden, die wellicht misbruikt kunnen worden door kwaadwillenden. Dit werkt als volgt: er is een uitgebreide wereldwijde database met alle bekende kwetsbaarheden. De software scant deze database enkele keren per dag, vergelijkt de bevindingen met jouw systeem en genereert vervolgens lijsten met punten waarop jouw apparaat kwetsbaar is.

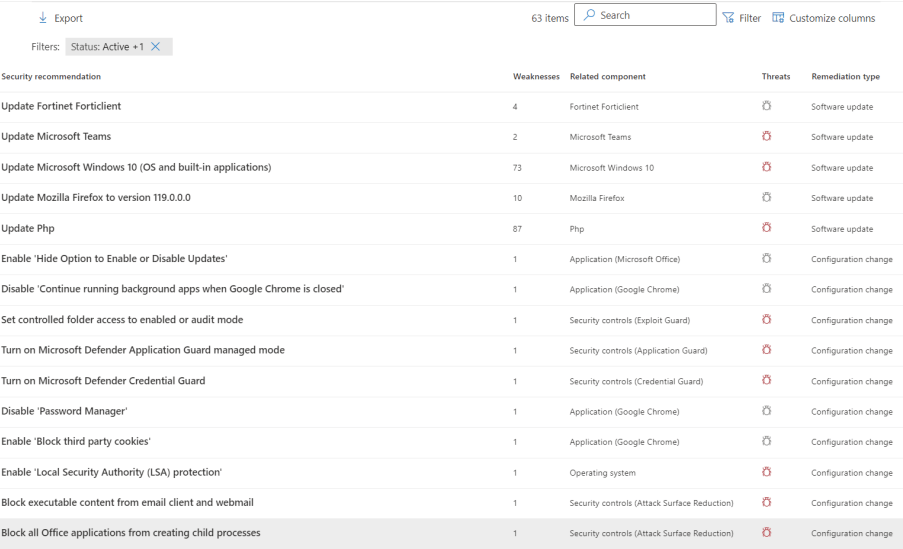

Hieronder zie je een voorbeeld van zo’n lijst. De aanbevelingen zijn hier het belangrijkste onderdeel. Deze bevatten adviezen zoals ‘update dit’, ‘schakel deze optie uit’, of ‘blokkeer dat’ en beschrijven hoe je dit advies technisch kunt doorvoeren. Dit soort aanbevelingen krijg je vanuit deze software en het is cruciaal dat je ze opvolgt, om je systeem daadwerkelijk veiliger te maken.

Tekst gaat verder onder de afbeelding

In deze context is het belangrijk om de symbolen goed te begrijpen: er zijn zwarte en rode ‘bugs’ (onder threats). De zwarte ‘bugs’ vertegenwoordigen kwetsbaarheden, die veelal door beveiligingsbedrijven zijn ontdekt, maar die nog niet actief worden uitgebuit in de praktijk. De rode ‘bugs’ daarentegen duiden op ernstige kwetsbaarheden, waarvoor actieve exploits bestaan die hackers gebruiken om toegang te verkrijgen. Als het gaat om het aanbrengen van prioriteiten, zijn de rode beestjes dus uiterst belangrijk. Deze moet je met voorrang behandelen, naast andere factoren zoals de CVE-score die aangeeft hoe kritisch bepaalde kwetsbaarheden zijn.

#4 Endpoint Detection & Response (EDR)

EDR biedt geavanceerde aanvalsdetecties, welke waarschuwingen genereren. Waarschuwingen worden door Defender for EndPoint samengevoegd tot incidenten, als deze aan elkaar gerelateerd zijn. Beveiligingsanalisten kunnen waarschuwingen prioriteren, inbreuken onderzoeken en responsacties uitvoeren.

Defender for Endpoint verzamelt continu gedragscybertelemetrie (dit omvat procesinformatie, netwerkactiviteiten, diepgaande analyse van de kernel en geheugenbeheerder, aanmeldingsactiviteiten van gebruikers, wijzigingen in het register en bestandssysteem en andere) van de apparaten en bewaart deze zes maanden, zodat analisten terug in de tijd kunnen naar het begin van een aanval.

Ekco kan organisaties helpen, door proactief te monitoren en te acteren op deze alerts en incidenten middels onze Ekco Managed EDR dienst.

#5 Auto Investigation & Remediation

Hoewel de naam ‘Auto Investigation & Remediation’ iets anders kan suggereren, betekent dit niet dat de tool automatisch alle dreigingen oplost.

Wat doet het dan wel? Deze tool simuleert de stappen, die beveiligingsspecialisten normaal gesproken nemen. Het uitvoeren van queries of het stapsgewijs doorlopen van een ’trail’ wordt door Auto Investigation & Remediation voor je gedaan. In plaats van een algemene melding dat er iets aan de hand is, ontvang je nu een specifieke melding over wat er is gebeurd. Je krijgt dus automatisch de ’trail’ in beeld. Dit maakt het veel sneller om te bepalen waar actie vereist is.

Hoewel het onderzoeksgedeelte hiermee wordt versneld tot slechts enkele minuten, omdat het systeem dit voor je doet, is het nemen van actie in veel gevallen nog steeds iets wat je zelf moet doen. Dat is de essentie van deze oplossing: het biedt versnelde inzichten, maar laat de uiteindelijke actie over aan de gebruiker.

Meer weten?

Wil je meer weten over Defender for Endpoint of Managed EDR? Bekijk dan ons webinar of neem contact met ons op.