Wat we leren van het datalek bij de Belgische politie

Er zijn natuurlijk meerdere oplossingen die een dergelijk datalek zoals bij de politie voorkomen hadden kunnen worden.

Het is je waarschijnlijk niet ontgaan dat de Belgische politie slachtoffer is geworden van een groot datalek. De hacker heeft boetes, nummerplaten en zelfs foto’s van mishandelde kinderen openbaar gemaakt. Door een slecht wachtwoord en het ontbreken van Multi Factor Authenticatie (MFA) kreeg de hacker toegang tot gevoelige data.

Geschreven door: Jacco Wildeman

In het artikel ontbreken helaas de technische details en wordt de nadruk gelegd op het slecht beveiligde systeem dat gebruikt wordt om op afstand te werken. Dit is geen unieke situatie. Met het systeem kan de politie altijd en overal vandaan op afstand werken. Dat kan met ieder apparaat, niet enkel de apparaten die beheerd worden door de organisatie, maar ook bijvoorbeeld met de thuis pc’s.

Wij zien dat zulke artikelen de lezer altijd laten schrikken en het organisaties hun beleid laat heroverwegen. Zo kun je ervoor kiezen dat iedereen wel altijd en overal kan verbinden, maar niet met ieder apparaat, alleen met apparaten waarover de organisatie controle heeft. Zo kan een organisatie besluiten om alleen toegang te geven tot de thuiswerkoplossing (Citrix/Microsoft/VMWare) als het apparaat voldoet aan een aantal vooraf bepaalde eisen, zoals:

- Virus scanner aan en up-to-date

- Schijf encryptie ingeschakeld

- Een ondersteunde Windows 10/11 versie

Er zijn natuurlijk meerdere oplossingen die een dergelijk datalek zoals bij de politie voorkomen hadden kunnen worden. Ik neem hieronder enkele laagdrempelige oplossingen met je door, welke jij eenvoudig kan toepassingen binnen jouw organisatie.

#1 Sterke authenticatie

In het artikel komt naar voren dat het wachtwoord van het gebruikersaccount veel te makkelijk te raden was en dat bovendien MFA ontbrak, iets wat helaas nog te vaak voorkomt. Een veel gehoorde opmerking tegenwoordig is: “Hackers hacken niet, maar loggen in”. Om deze reden is het zeer belangrijk om het gebruikersaccount, de gebruikersidentiteit binnen de organisatie, goed te beschermen en te monitoren.

Sterkte authenticatie vraagt in ieder geval om een sterk wachtwoord. Nog lang niet alle organisaties zijn klaar om volledig passwordless authentiseren. Dit is echter wel de richting waar authenticatie naartoe gaat. Microsoft publiceerde in 2019 al: “Your Pa$$word doesn’t matter”, waarbij een verificatie in de vorm van een MFA verzoek gevraagd wordt om aan te tonen dat je bent wie je zegt.

#2 Azure Password Protection

Hiernaast adviseren wij vanuit Ekco het gebruik van Azure Password Protection voor het gebruik van sterke wachtwoorden binnen de organisatie. Azure AD Password Protection detecteert en blokkeert bekende zwakke wachtwoorden en hun varianten en kan ook extra zwakke termen blokkeren die organisatie specifiek zijn.

Aan deze aangepaste lijst met verboden wachtwoorden kunnen specifieke tekenreeksen worden toegevoegd. Daarmee voorkom je wachtwoorden die gemakkelijk te raden zijn en slecht bestand zijn tegen zogenaamde dictionary-based aanvallen.

Wanneer er, bij een aanvraag voor het wijzigen van een wachtwoord, een match is met de aangepast lijst, dan mislukt de aanvraag en moet een ander wachtwoord worden gekozen.

De on-premises implementatie van Azure AD Password Protection gebruikt dezelfde globale en aangepaste verboden wachtwoordlijsten die zijn opgeslagen in Azure AD en voert dezelfde controles uit voor on-premises wachtwoordwijzigingen als Azure AD doet voor cloud gebaseerde wijzigingen.

#3 Multi Factor Authenticatie

Multi Factor Authenticatie (MFA) is onontbeerlijk vandaag de dag. MFA voegt een extra laag van beveiliging toe aan het aanmeldingsproces. Als medewerkers toegang willen tot een account of applicatie moeten ze hun identiteit nog een keer extra verifiëren, bijvoorbeeld via accorderen van een pushbericht op de telefoon of door het invoeren van een code die ze hebben ontvangen op hun telefoon.

#4 Number matching

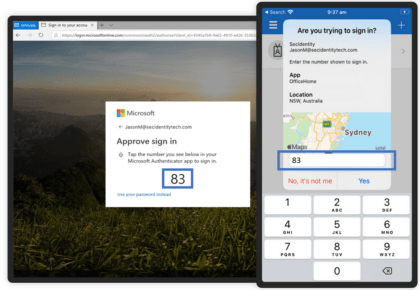

MFA heeft de afgelopen periode een belangrijke feature gekregen: number matching. Number matching is een belangrijke beveiligingsupgrade voor traditionele tweede-factor meldingen in de Microsoft Authenticator. De number matching feature helpt onbedoelde goedkeuringen in de Authenticator-app te voorkomen en te beschermen tegen aanvallen van MFA fatigue.

De Microsoft Authenticator heeft ook een nieuwe functie waarmee de gebruikers extra context kan zien in de goedkeuringsmeldingen. Hierbij ziet de gebruiker de naam van de toepassing en de aanmeldingslocatie (op basis van het IP-adres).

De vereiste van number matching vermindert de problemen van MFA fatigue door:

- Toegang tot het inlogscherm te eisen om verzoeken goed te keuren. Gebruikers kunnen geen verzoeken goedkeuren zonder het invoeren van de nummers op het inlogscherm.

- Het ontmoedigen van prompt spam. Elke prompt genereert een unieke reeks nummers voor elke aanmeldingsaanvraag. Aangezien de gebruiker de prompts niet kan goedkeuren zonder de nummers te kennen, is het genereren van meerdere prompts niet effectief.

Vanaf 8 mei 2023 gaat Microsoft voor alle gebruikers de ervaring van number matching afdwingen. Wij raden aan om number matching op korte termijn in te schakelen voor een betere aanmeldingsbeveiliging.

#5 Kennis en bewustzijn van de medewerker

Veel van de risico’s en bedreigingen worden met technische middelen bestreden, maar de beveiliging van een bedrijf valt en staat met het gedrag van de medewerker. Hoe gaat een medewerker om met het apparaat en logingegevens? Weet een medewerker op welke links te klikken of welke bestanden te downloaden?

Het is belangrijk medewerkers te betrekken in de security van de organisatie, te zorgen dat ze bewust omgaan met security en dat ze weten waar ze op moeten letten. IBI Security Awareness kan hierbij helpen.

#6 Microsoft Defender for Office 365

Een technische oplossing die kan helpen bij het beschermen, herkennen en waarschuwen van de medewerker bij aanvallen gericht op medewerkers (zoals bijvoorbeeld phishing) is Microsoft Defender for Office 365.

Defender for Office 365 is een aanvulling op Office 365 met cloud-based beveiliging tegen zero-day malware en virussen en realtime bescherming tegen schadelijke links en documenten. Defender voor Office 365 beschermt de organisatie tegen schadelijke bedreigingen die uitgaan van e-mailberichten, koppelingen (URL’s) en samenwerkingstools.

Functionaliteiten van Microsoft Defender for Office 365

- Safe Attachments – biedt zero-day bescherming om het berichtensysteem te beschermen door e-mailbijlagen te controleren op schadelijke inhoud.

- Safe Links – beschermt gebruikers proactief tegen schadelijke hyperlinks in een bericht.

- Safe Attachments for SharePoint, OneDrive, and Microsoft Teams – beschermt de organisatie wanneer gebruikers samenwerken en bestanden delen door het identificeren en blokkeren van schadelijke bestanden in team sites en documentbibliotheken.

- Anti-phishing protection – maakt gebruik van automatische leermodellen en geavanceerde impersonation-detection algoritmes om pogingen, die zich voor doen als de gebruikers en aangepaste domeinen, te detecteren en te voorkomen (denk hierbij o.a. aan CEO fraude).

- Spoof intelligence – detecteert wanneer een afzender mail lijkt te versturen namens een of meerdere gebruikersaccounts binnen een van de domeinen van de organisatie.

Conclusie

De conclusie is dat een hack niet honderd procent te voorkomen is, maar je wel maatregelen kunt nemen om het de cybercrimineel zo lastig mogelijk te maken. Waardoor je automatisch minder interessant wordt om te hacken. Stel je zelf niet de vraag of je gehackt wordt, maar wanneer. Met dit als uitgangspunt:

- Neem zoveel mogelijk maatregelen om het de hacker zo moeilijk mogelijk te maken (als het te veel moeite, tijd en geld kost, gaan ze het wellicht ergens anders proberen).

- Zorg voor detectiesystemen om een hacker die het systeem is binnengedrongen zo snel mogelijk te signaleren. Denk hierbij onder andere aan de Microsoft Defender stack, zoals Defender for Identity, Defender for Endpoint, Defender for Server en Defender for Cloud Apps.

- Zorg voor een (offsite, immutable) backup, test deze periodiek en schrijf hiervoor een Disaster Recovery en zorg voor een Incident Response Plan. Test deze plannen ook periodiek. Voor het geval het toch onverhoopt misgaat…

In mijn volgende blog ga ik dieper in op de Microsoft Defender stack, waarmee ik laat zien hoe je de schade van een hack kunt beperken.

Meer informatie?

Wil je meer informatie over de inhoud van deze blog of heb je andere vragen naar aanleiding van deze tips? Neem dan contact met ons op.